기업용 Agentic AI 배포를 위한 VPC 인터페이스 엔드포인트 활용 가이드

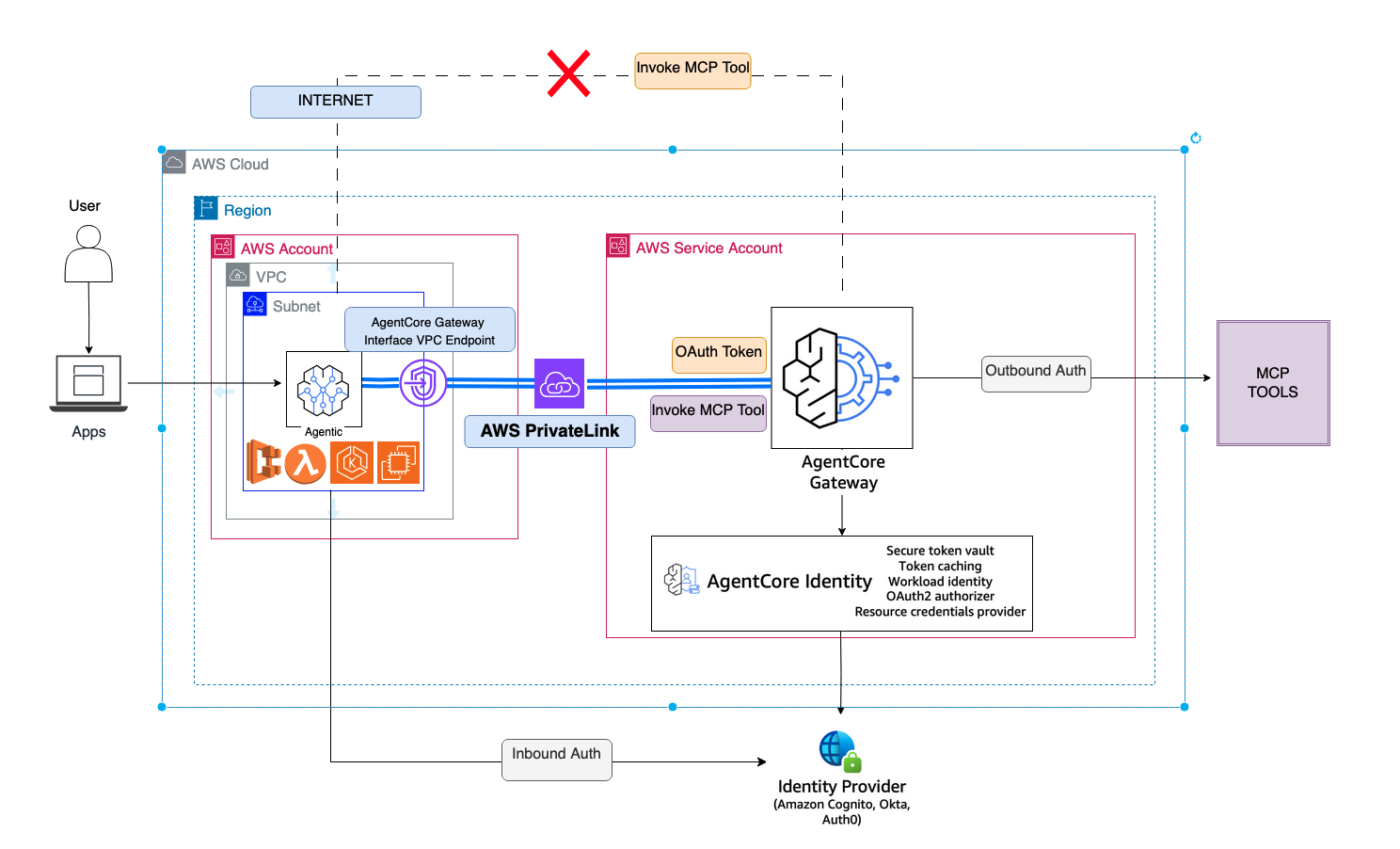

기업이 Agentic AI를 통해 지능형 자동화와 분산된 AI 시스템을 구축하면서, 보안, 네트워크 격리, 실시간 응답성 확보가 주요 고려사항으로 떠오르고 있습니다. 특히 Amazon Bedrock의 AgentCore Gateway를 활용하면 복잡한 인프라 구성 없이 신뢰가능한 AI 에이전트를 대규모로 배치할 수 있으며, 이를 엔터프라이즈 환경에 안전하게 도입하기 위해서는 VPC 인터페이스 엔드포인트(Interface VPC Endpoints)와 AWS PrivateLink를 활용한 내부 네트워크 접근이 핵심입니다.

이 글에서는 Amazon EC2 인스턴스가 위치한 VPC 환경에서 AgentCore Gateway에 안전하게 연결하는 방법을 실제 배포 사례를 통해 소개하며, 이에 필요한 사전 요건, 구성 방법, cURL 및 Python 테스트 명령어, 배포 후 정리까지 단계별로 안내합니다.

AgentCore Gateway와 VPC 인터페이스 엔드포인트란?

Amazon Bedrock의 AgentCore는 지능형 에이전트가 API, Lambda 함수 등과 같은 도구들을 MCP(Model Context Protocol) 기반으로 활용 가능하도록 변환하여 하나의 게이트웨이를 통해 접근할 수 있도록 하는 중앙화된 플랫폼입니다. 여기에 AgentCore Gateway는 인증 처리, 세션 유지, 모델 통합 기능을 제공하여 AI 워크플로우의 확장성과 안정성을 확보합니다.

기본적으로 AgentCore Gateway로 향하는 트래픽은 공용 인터넷을 통해 이동하지만, 인터페이스 VPC 엔드포인트를 구성할 경우 AWS 내부 네트워크를 통해 통신이 이뤄지므로, 보안성, 지연 시간, 규정 준수 측면에서 탁월한 이점을 갖습니다.

인터페이스 VPC 엔드포인트를 활용해야 하는 이유

- 강화된 네트워크 보안: AWS PrivateLink 기반으로 외부 인터넷 미경유 트래픽 전송

- 민감 데이터 보호: 에이전트가 접근하는 툴, 서비스, 데이터가 폐쇄망 내에서 운영

- 운영 자동화 및 효율성: 프록시 서버나 추가 보안 장비 없이 자동화된 인증 처리

- 세분된 접근 제어: 엔드포인트 수준 정책(Policy) 구성 가능

- 비용 및 성능 최적화: 데이터 송수신 경로 간소화 및 낮은 지연 시간 실현

구축 사례: EC2에서 AgentCore로의 프라이빗 연결 구성 가이드

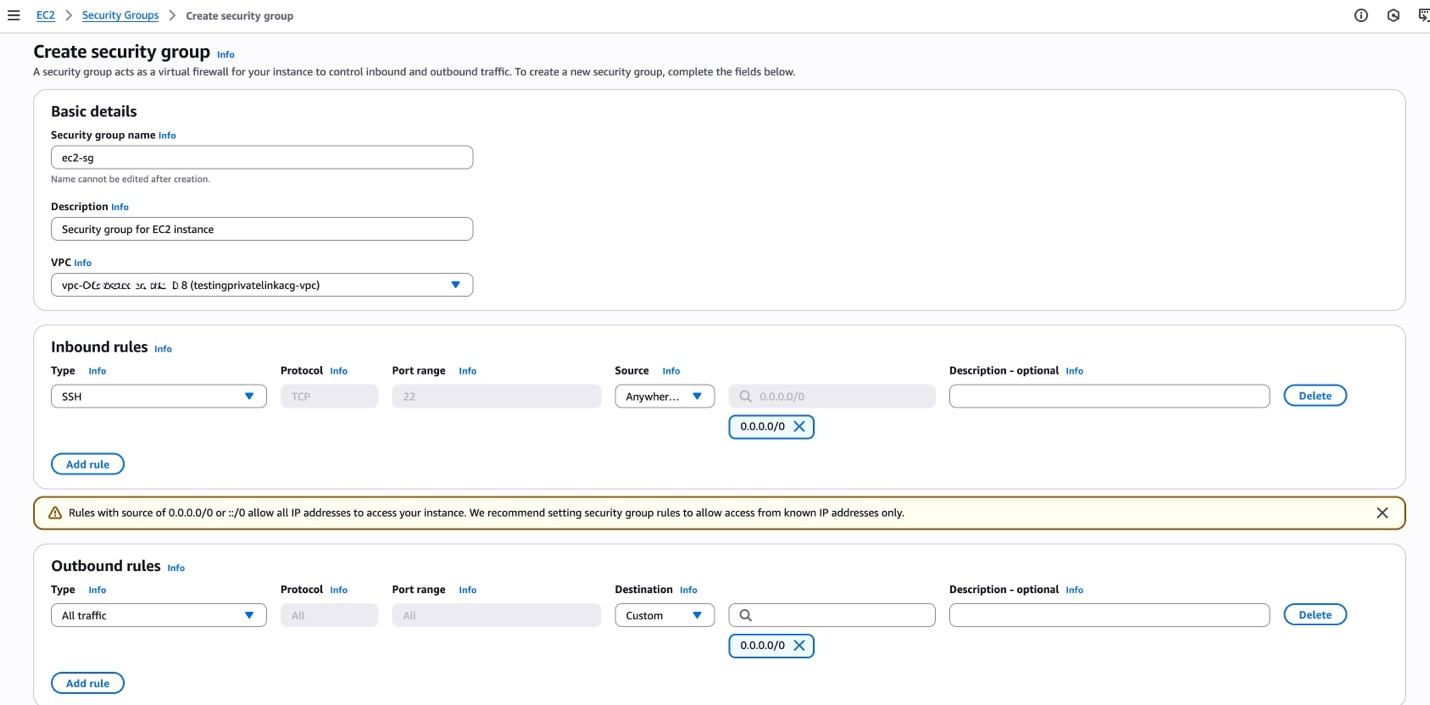

1단계: EC2 인스턴스 보안 그룹 생성

관리형 SSH 접속 포트(22)를 허용하고, 내부 전용 통신이 이뤄질 수 있도록 보안 그룹 ec2-agent-sg를 생성합니다.

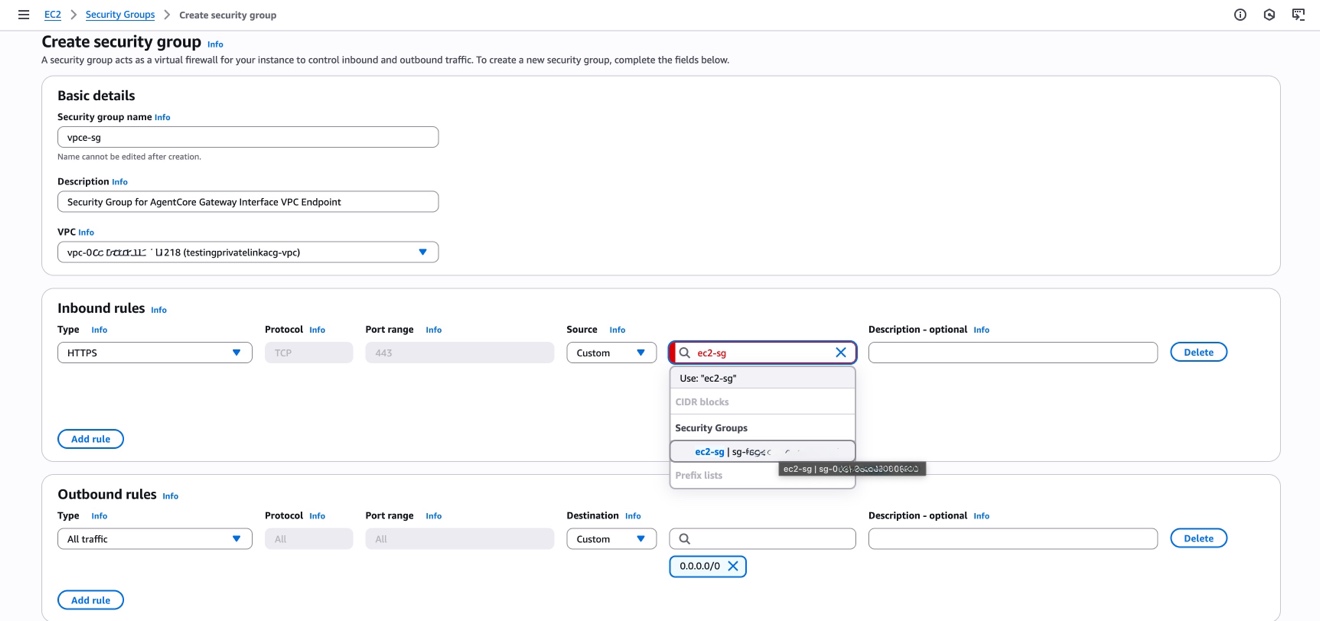

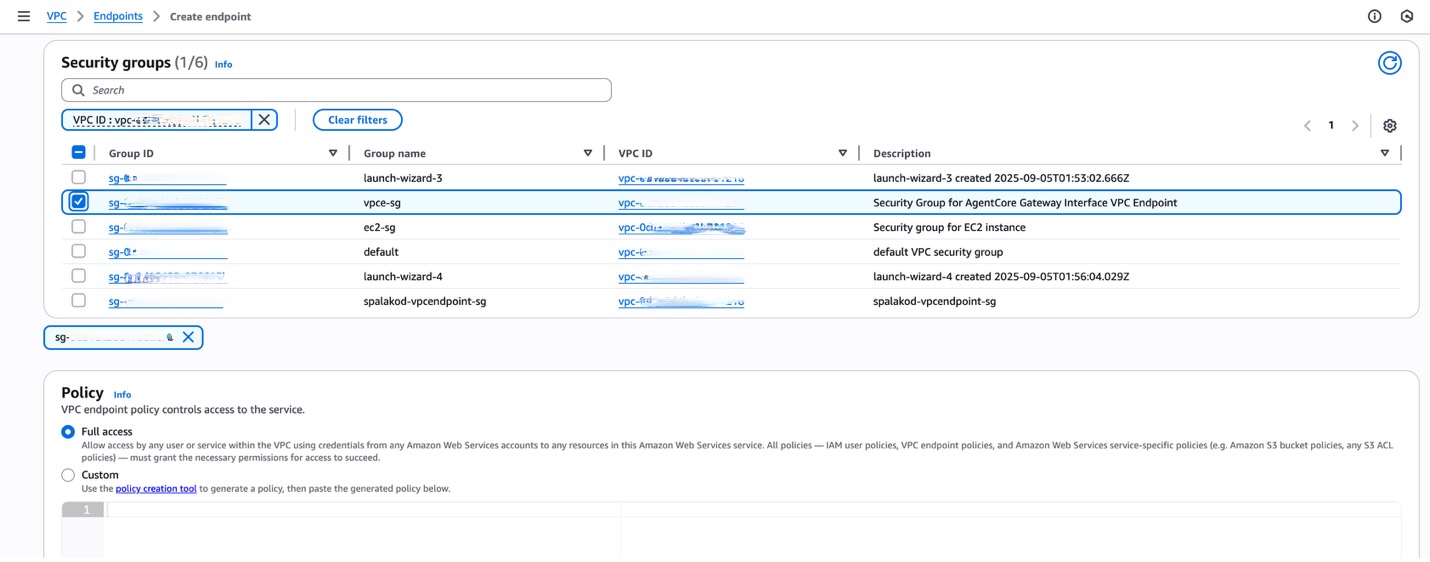

2단계: VPC 엔드포인트용 보안 그룹 생성 (vpce-agentcore-sg)

포트 443을 ec2-agent-sg로부터만 수신 가능하도록 구성해 최소 권한 원칙(PoLP)을 적용합니다.

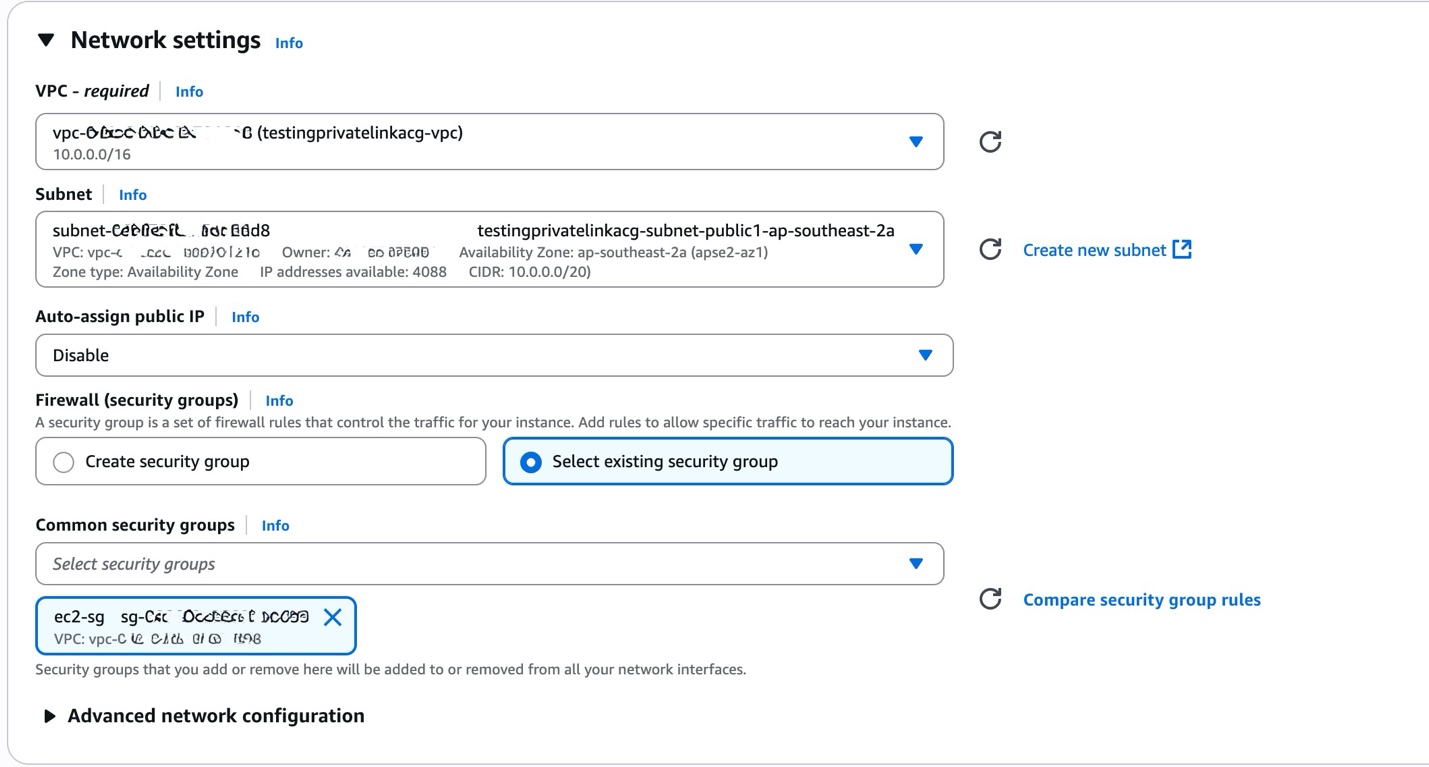

3단계: 프라이빗 서브넷에 EC2 인스턴스 생성

AgentCore 접근에 필요한 IAM Role을 지정하고, 동일한 VPC 및 보안 그룹을 연결합니다.

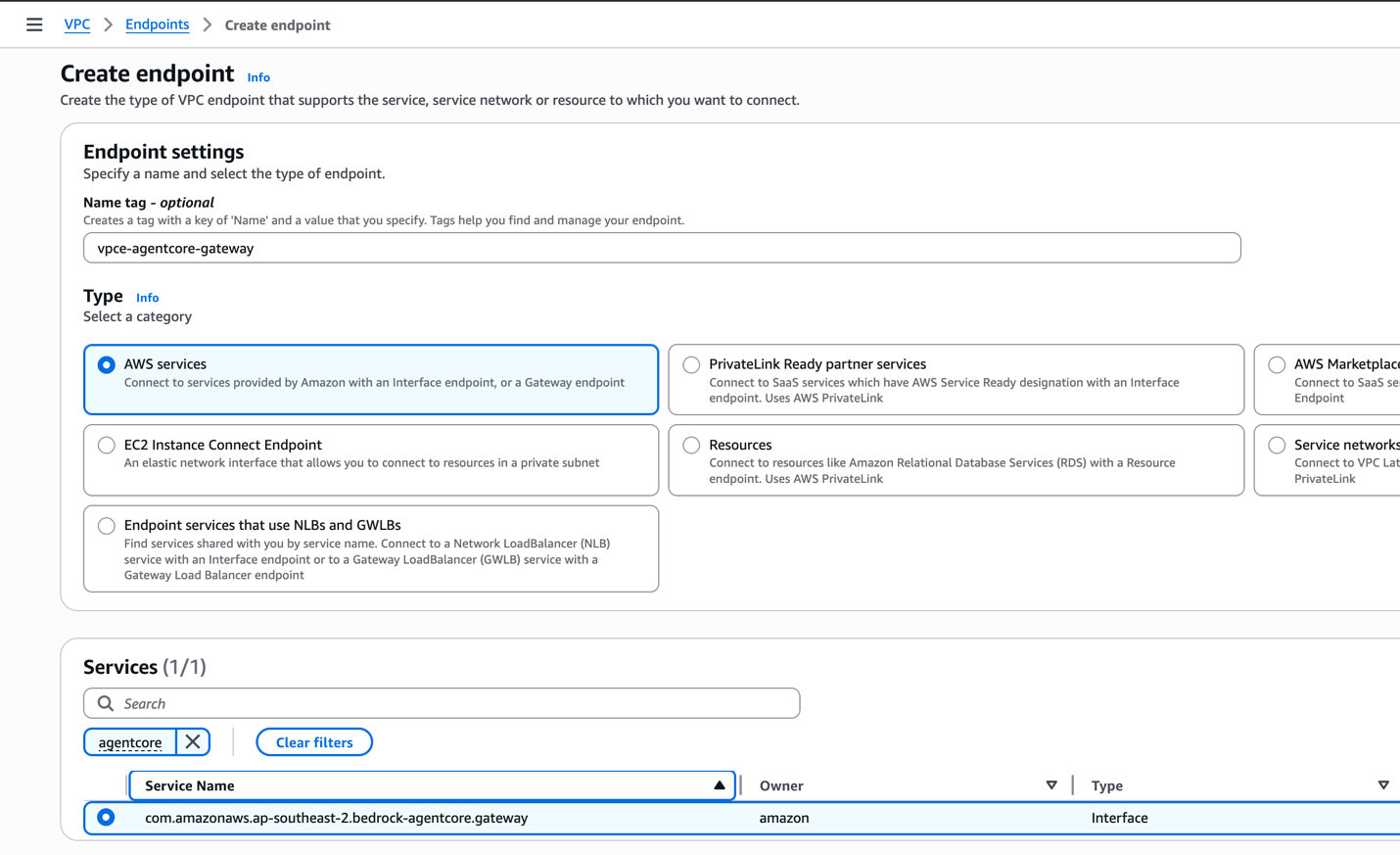

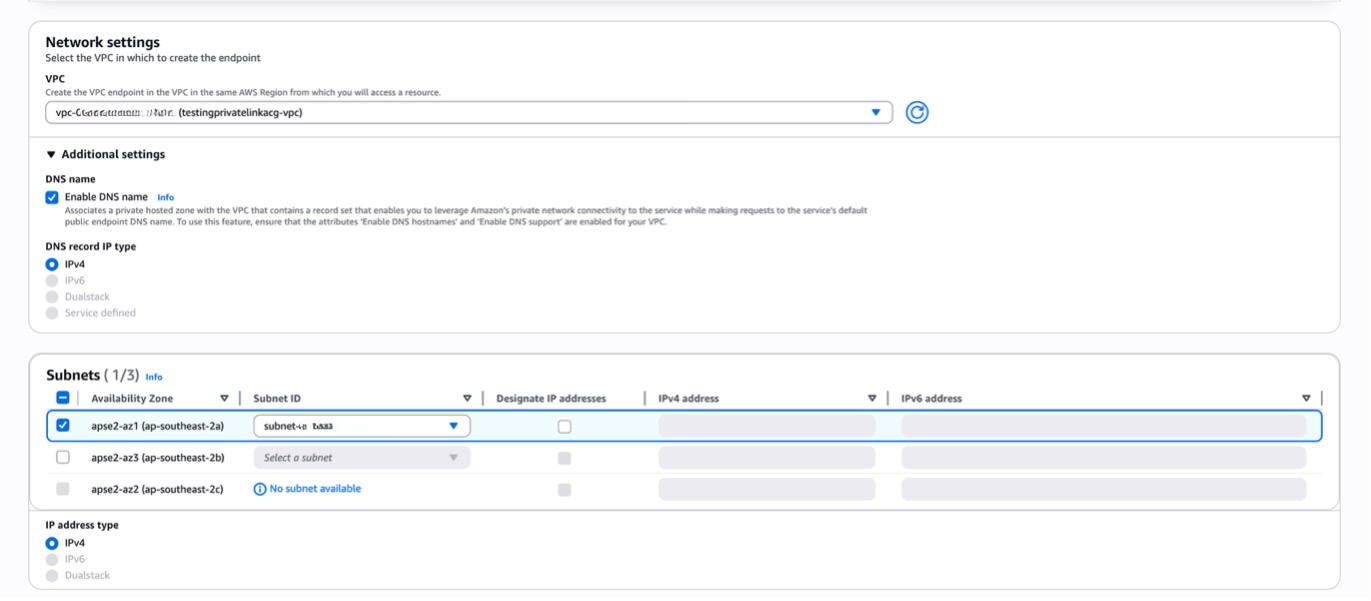

4단계: 인터페이스 VPC 엔드포인트 생성

AgentCore Gateway(catalog: com.amazonaws.

5단계: 연결 테스트 (Private DNS 기반)

DNS가 프라이빗 IP로 매핑되었는지 확인 후 아래 cURL을 통해 MCP 도구 목록을 요청합니다.

curl -sS -i -X POST https://

–header 'Content-Type: application/json'

–header "Authorization: Bearer $TOKEN"

–data '{

"jsonrpc": "2.0",

"id": "'"$UNIQUE_ID"'",

"method": "tools/list",

"params": {}

}'

또는 Python 스크립트를 활용한 자동화 테스트도 가능합니다. 이 방식은 응답 확인, 직접 MCP 도구 호출까지 검증할 수 있어 활용도 높은 배포 가이드가 됩니다.

고급 구성 방식: Access Policy 설계

AgentCore Gateway는 bearer token 방식으로 인증되므로, 엔드포인트 정책은 리소스 기반 정책으로 구성하며 아래와 같이 gateway 단위로 제한을 걸 수 있습니다.

{

"Version": "2012-10-17",

"Statement": [

{

"Principal": "",

"Effect": "Allow",

"Action": "",

"Resource": "arn:aws:bedrock-agentcore:

}

]

}

주요 고려사항:

- 정책 변경은 최대 15분 지연 캐싱 발생

- 정책 테스트는 사전에 테스트 환경에서 검증

활용 패턴 비교

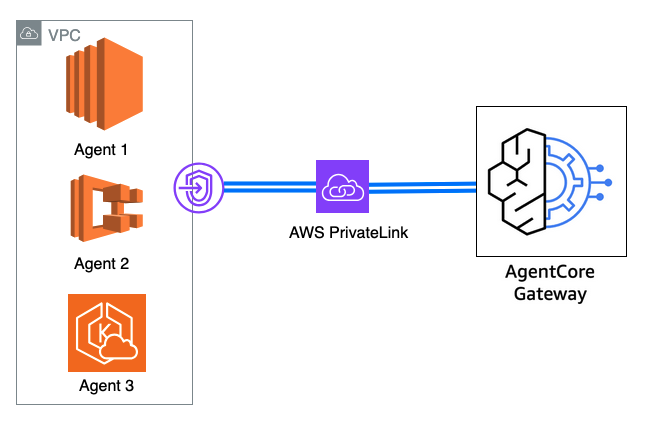

-

단일 게이트웨이 다중 에이전트

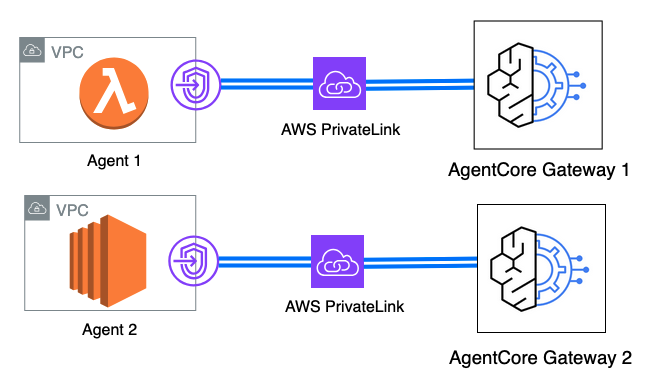

-

다중 게이트웨이, 다중 에이전트

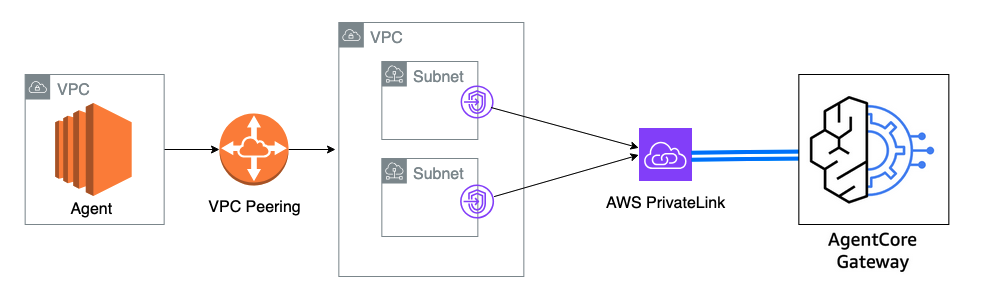

-

크로스 VPC 액세스

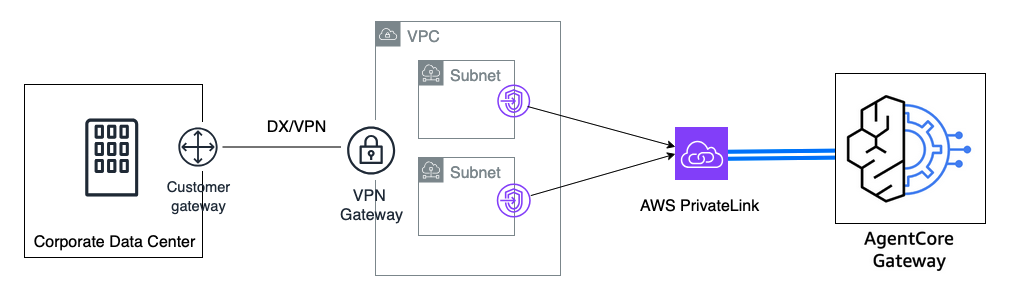

-

하이브리드 클라우드 접근

배포 후 자원 정리

- EC2 인스턴스, VPC 엔드포인트, 보안 그룹 등은 사용 후 삭제하여 비용 발생 방지 및 클린업 권장

결론

AgentCore Gateway와 인터페이스 VPC 엔드포인트를 연계한 본 아키텍처는 AI 자동화를 위한 최적의 네트워크 기반을 제공합니다. 에이전트의 생산성과 보안을 동시에 확보하며, 하이브리드 및 멀티 VPC 환경까지 유연하게 대응할 수 있도록 설계되었습니다. 기업 내 민감 데이터를 안전하게 다루면서도, 빠른 응답성이 요구되는 Agentic AI의 특성을 만족시키는 필수적인 솔루션으로써 앞으로 더욱 확산될 것으로 기대됩니다.

AI, Cloud 관련한 문의는 아래 연락처로 연락주세요!

(주)에이클라우드

이메일 : acloud@a-cloud.co.kr

회사 번호 : 02-538-3988

회사 홈페이지 : https://www.a-cloud.co.kr/

문의하기