아마존 SageMaker Studio의 접근 제어 및 감사를 더욱 간편하게: Trusted Identity Propagation 활용 가이드

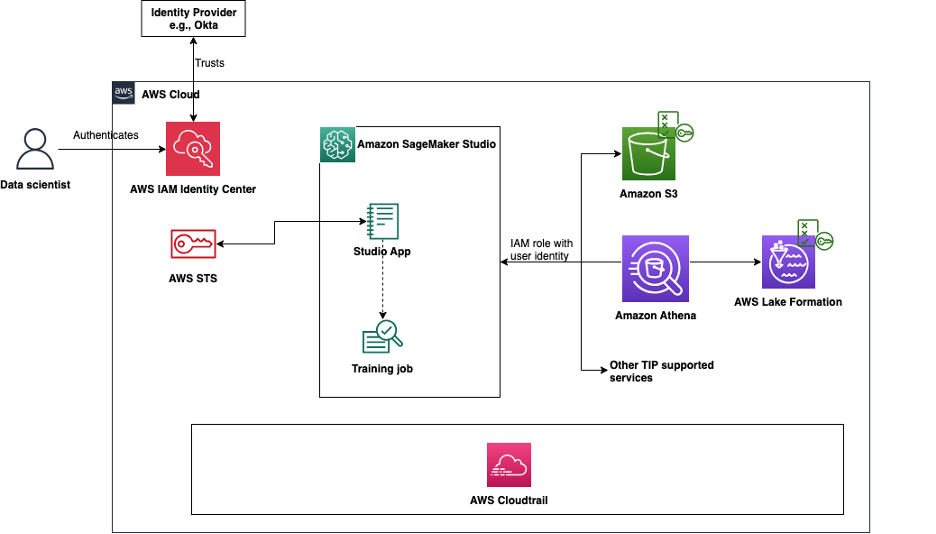

최근 AWS는 Amazon SageMaker Studio에서 Trusted Identity Propagation(신뢰된 신원 전파)을 지원하기 시작했습니다. 이 기능을 통해 좀 더 정교하고 보안 강화된 접근 제어와 투명한 감사 로깅이 가능합니다. 특히 IAM Identity Center와의 통합으로 물리적 사용자 신원을 기반으로 세분화된 권한 제어가 가능해짐에 따라, 기업 규모의 복잡한 AI/ML 시스템 환경에 최적화된 솔루션으로 각광받고 있습니다.

이 글에서는 Trusted Identity Propagation를 실무에 어떻게 적용할 수 있는지, 다양한 활용 사례 및 배포 가이드를 통해 자세히 소개합니다.

Trusted Identity Propagation이란?

Trusted Identity Propagation은 AWS 서비스 간에 사용자 신원을 안전하게 전달할 수 있게 해주는 기능입니다. 기존의 IAM 역할 기반 접근 대신, 실제 사용자의 물리적 신원을 바탕으로 접근 권한을 부여합니다. 예를 들어, Amazon EMR, Athena, S3 등 다양한 서비스에서 사용자 신원을 감사 가능하게 유지할 수 있으며, 장시간 실행되는 SageMaker 훈련 작업 또한 사용자 로그아웃 후에도 백그라운드에서 계속 실행할 수 있는 유연성을 제공합니다.

SageMaker Studio에서의 활용 방법

-

사전 준비

IAM Identity Center를 통한 인증 설정이 완료된 AWS 계정이 필요하며, SageMaker와 IAM 역할 수정에 필요한 관리자 권한이 요구됩니다. -

실행 역할 생성 및 업데이트

도메인 및 사용자 실행 역할에 sts:SetContext 권한이 포함되어야 Trusted Identity Propagation이 활성화됩니다. 이미지처럼 트러스트 정책을 업데이트해야 합니다.

{

"Effect": "Allow",

"Principal": {

"Service": "sagemaker.amazonaws.com"

},

"Action": ["sts:AssumeRole", "sts:SetContext"]

}

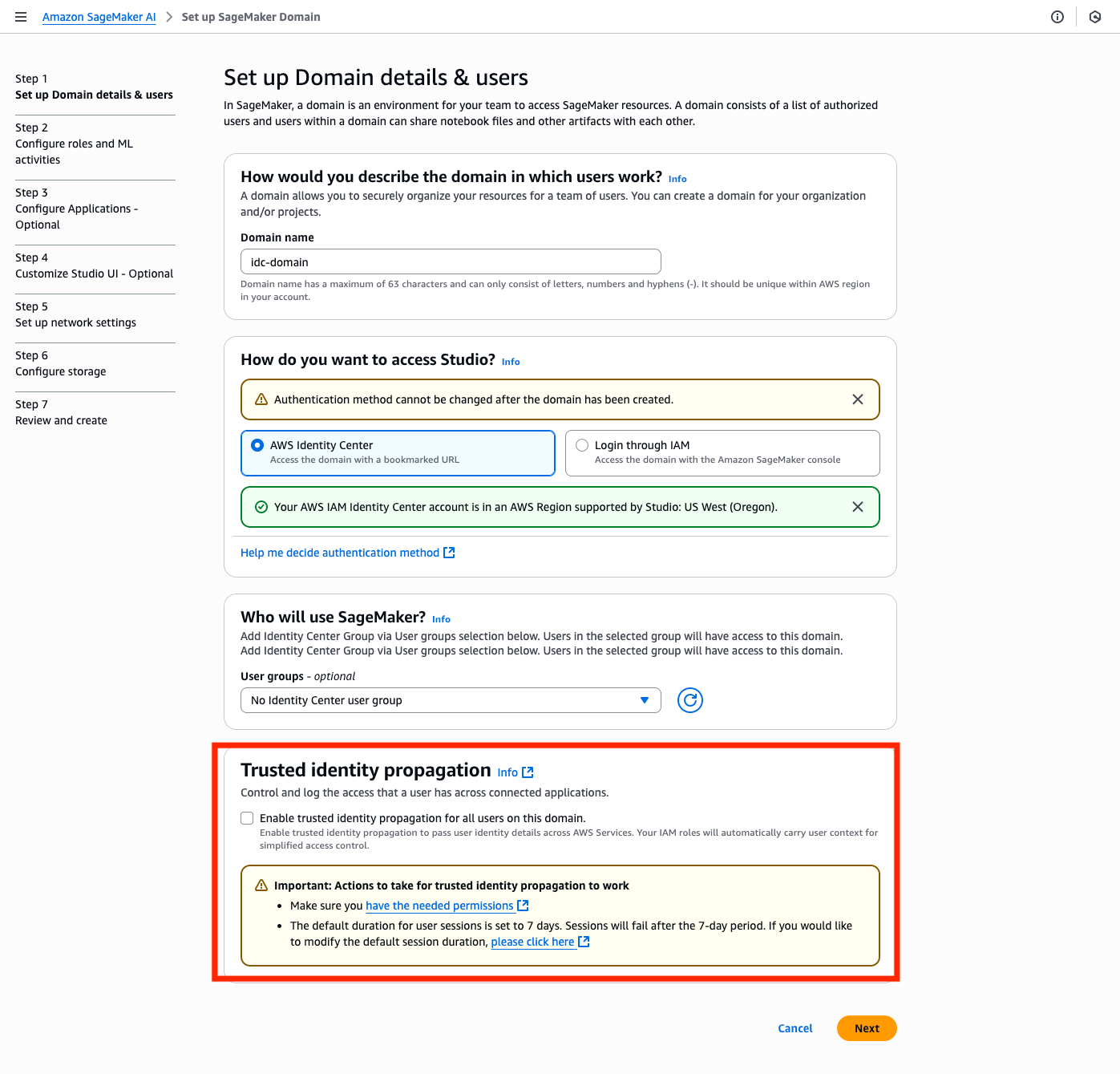

- SageMaker Studio 도메인 생성 또는 수정

IAM Identity Center 기반의 도메인 생성 시 [Enable trusted identity propagation] 체크박스를 선택 후 사용자 및 그룹을 할당합니다. 기존 도메인에도 설정 변경이 가능하며, 이 경우 실행 중인 애플리케이션을 재시작해야 적용됩니다.

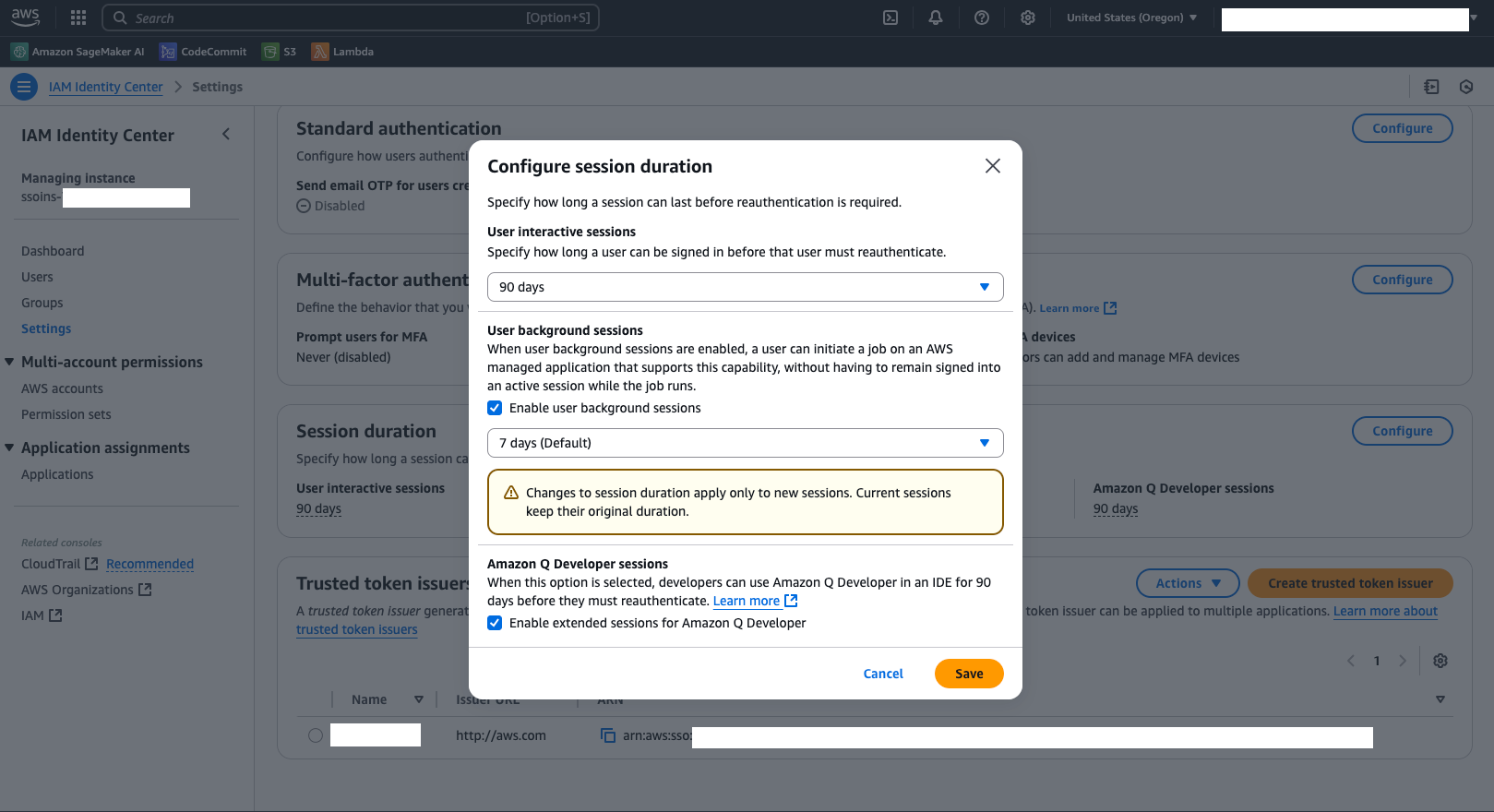

- 백그라운드 세션 속성 업데이트

Trusted Identity Propagation을 통해, 사용자가 로그아웃하더라도 훈련 작업이 계속 유지됩니다. 기본 세션 시간은 7일이며, 최대 90일까지 설정 가능합니다.

활용 시나리오

-

S3 Access Grants와 연계한 데이터 접근

수천 개의 사용자와 수많은 S3 버킷 접근 권한을 일일이 IAM 정책으로 관리하는 것은 비효율적입니다. 대신 Trusted Identity Propagation과 S3 Access Grants를 조합하면, 사용자 수준의 정밀한 접근 제어 구현이 가능합니다. Boto3 API를 통해 S3 접근 권한을 프로그램적으로 획득하고 사용할 수 있습니다. -

Athena와 Lake Formation 통한 분석 수행

Lake Formation의 보안 모델을 통해 컬럼, 테이블 단위의 접근 제어가 가능하며, 이를 SageMaker Studio와 연동하여 Athena 쿼리를 수행할 수 있습니다. Athena의 워크그룹을 Trusted Identity Propagation 기반으로 설정하고, 작업 실행 시 사용자의 신원이 S3 및 데이터 레이크 권한에 반영되도록 구성합니다. -

백그라운드에서 훈련 작업 실행

사용자가 장시간 훈련 과정을 JupyterLab에서 직접 실행할 필요 없이, SageMaker 트레이닝 작업을 실행한 후 백그라운드에서 데이터 접근 및 감사 로깅을 유지시키며 실행할 수 있습니다. 이를 위해서는 도메인 또는 사용자 역할에 s3:GetDataAccess 및 sts:SetContext 권한이 설정되어 있어야 합니다. -

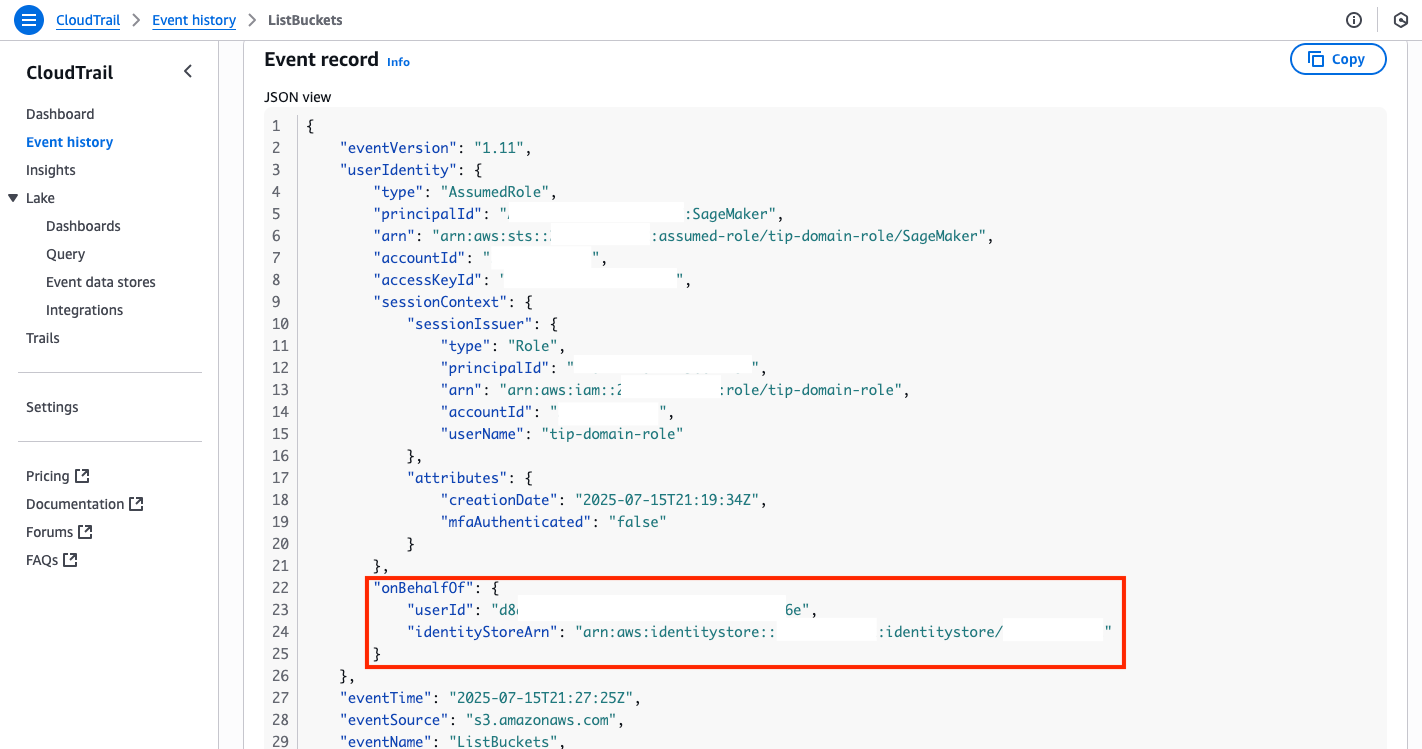

감사 추적(Auditing)

CloudTrail을 통해 사용자가 언제 어떤 작업을 했는지의 감사 로그를 추적할 수 있습니다. aws s3 ls 명령을 실행한 사용자의 신원이 'onBehalfOf' 필드에 명확하게 기록되며, 보안 및 컴플라이언스 요구에 부합하는 체계를 실현합니다.

활용 시 주의사항 및 배포 가이드 요약

- IAM Identity Center 기반 인증을 사용하는 SageMaker 도메인에서만 Trusted Identity Propagation 사용 가능

- 도메인 설정 후 애플리케이션 재시작을 통해 변경 사항 적용

- 사용자 역할 및 서비스 역할에 sts:SetContext 정책 포함 필수

- 훈련 작업이 세션 시간에 따라 중단될 수 있으므로 사용자 백그라운드 세션 시간 설정 필요

결론

AWS의 Trusted Identity Propagation 기능은 접근 제어, 감사, 자동화 관리에 있어 강력한 기능을 제공합니다. SageMaker Studio 도메인 내에서 이를 활성화하면, 복잡한 ML 시스템에서도 단일 IAM 역할과 실제 사용자 신원을 활용하여 가시성과 통제를 향상시킬 수 있습니다. 자동화된 관리와 보안 감사 기능은 특히 금융, 헬스케어, 제조 등 데이터 보안이 중요한 산업군에 적합한 접근 방식입니다.

기업 규모 AI/ML 플랫폼의 구축 및 운영에서 신뢰성 높은 신원 전파 체계를 도입하고자 한다면 지금 바로 Trusted Identity Propagation 기반 배포를 고려해보세요!

AI, Cloud 관련한 문의는 아래 연락처로 연락주세요!

(주)에이클라우드

이메일 : acloud@a-cloud.co.kr

회사 번호 : 02-538-3988

회사 홈페이지 : https://www.a-cloud.co.kr/

문의하기